Endüstriyel Kontrol Sistemleri (ICS’ler) birbirine bağlı olmayan ve yapısı gereği güvenlik önlemleri öncelikleri olmadığı için stand-alone olarak yapılandırılmıştır. İnternet ve internetin olduğu her yerde bulunan internet protokol ağları birçok ICS’in tasarımı değiştirmiş ve ICS’i kurumsal ağın korunan bir uzantısı haline getirmiştir. Bu durum hassas ICS’lere kötü niyetli kişiler tarafından internetten erişilebileceği anlamına gelir.

ICS üzerinde yapılan siber güvenlik değerlendirmesi bir saldırganın sistemin bozulmasına veya sistem denetimini ele geçirmesine sebep olabilecek zafiyetleri belirlemesine yardımcı olur.

Bir ICS siber güvenlik değerlendirmesi ile standart bir kurumsal ortamda gerçekleştirilecek testler arasındaki önemli farklılıklar yüzünden birçok husus dikkate alınmalıdır. Örneğin standart IT sistemlerinde kullanılan çeşitli araçlar ICS’te ciddi tehlikelere(servisin çökmesi veya yanıt veremez hale gelmesi) sebep olabilir. Scanner’lar gibi güvenlik araçları networkte çalıştırıldığında ICS’lerin arızalanmasına veya tamamen durmasına sebep olabilir. Bu sebeplerden dolayı, bir üretim sisteminde test gerçekleştirmenin potansiyel etkileri göz önünde bulundurularak mümkün olduğunca bir yedek veya aktif olmayan ICS üzerinde güvenlik denetimleri gerçekleştirilmelidir. ICS’ler için çeşitli alternatif güvenlik açığı test yöntemlerinin avantaj ve dezavantajları da göz önüne alındığından, testler ICS özelliklerine ve kurumun ihtiyaçlarına göre uyarlanabilir.

Bu doküman, kurumların Endüstriyel Kontrol Sistemleri , Supervisory Control and Data Acquisition (SCADA), Distributed Control (DCS) ve/veya process control (PCS) sistemlerinin güvenlik denetimlerinde gerçekleşecek testler ve süreç hakkında bilgi vermek için hazırlanmıştır.

Kullanılan araç ve yöntemlerde benzerlikler mevcut olmasına rağmen, bir ICS siber güvenlik değerlendirmesi IT penetrasyon testinden önemli derecede farklıdır. Bu farklılıkların bazıları, testlerin amaçları, odağı ve etkisi ile ilgilidir.

Penetrasyon testi ICS sistemleri için önemli risk oluşturabilir. En azından ağ taraması ve güvenlik açığı taraması nedeniyle ağların yanıt sürelerini yavaşlatabilir. Penetrasyon etkinlikleri, ICS bileşenlerini çalışmaz hale getirir, sistem verilerini değiştirir veya fiziksel sistemi manipüle ederek ekonomik ya da fiziksel hasara neden olabilir. Bu risk, deneyimli sızma testi uzmanı ve kuruma özgü belirlenen metadolojik yaklaşımla asgari düzeye indirilebilirse de, asla tamamen ortadan kaldırılamaz.

IT ve OT Sistemlerde güvenlik öncelikleri aşağıdaki gibidir:

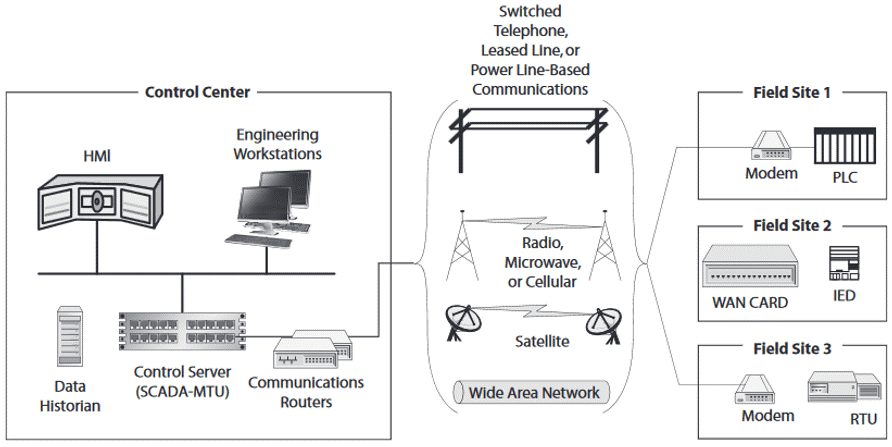

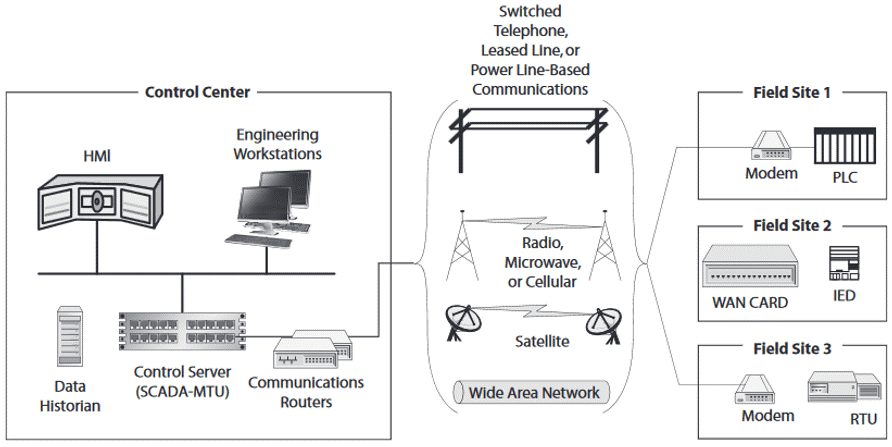

Standart bir sızma testi; kurumsal/IT ortamına ve internet üzerinden yetkili olmayan sıradan bir kullanıcı profilindeki saldırganın erişebileceği dışa açık uygulamalardaki zafiyetlere odaklanır. İnternet üzerinden kurumlara yapılan sızma testleri ICS sızma testinin nadiren bir parçasıdır. ICS/OT sistemler mümkün oldukça IT ve internet ortamından izole bir şekilde konumlandırılmaktadır. ICS’lerde kullanılan protokoller genel IT protokollerinden farklıdır. ICS’lerdeki ürünleri satan firmalar işlemler arası iletişim için tescilli protokoller kullanmaktadır. Ancak ICS için kullanılan bazı protokoller TCP protokolü üzerine inşa edildiğinden bazı durumlarda TCP portlarınında erişime açık olduğu bilinmektedir. Bu protokoller ICS’lerin IT sistemlerinden ve internet ortamından izole olduğu varsayılarak güvenlik ön plana alınmayarak geliştirilmiştir. ICS özelinde kullanılan protokollerin, üreticiler tarafından saldırganlarca kullanılamayacağı düşünülmektedir. Endüstriyel Kontrol Sistemlerindeki saha aygıtlarında iletişim çoğunlukla Dağıtılmış Ağ Protokolü (Distributed Network Protocol 3.0-dnp3) 3.0 ve Modbus gibi endüstri standardı protokolleri kullanmaktadır.

Bu protokoller başlangıçta seri bağlantılarla çalıştırılmak üzere geliştirildi. Ancak LAN / WAN iletişimlerinin kolaylığı ve verimliliği için TCP / IP’nin üzerine yerleştirildi. Bu tescilli ve endüstriyel protokollerin çoğunda herhangi bir kimlik doğrulama veya bütünlük denetimi imkânı yoktur ve bazı endüstri protokolleri internette serbestçe bulunan bilgilerle birlikte yayınlanır. ICS’ler artık kurumsal/IT dünyasından ayrı tutulmadığından, bu güvensiz protokoller sistemleri bir siber saldırıya karşı risk altında bırakmaktadır. ICS ortamlarının doğasında bulunan bu güvensizlik nedeniyle, ICS’ler üzerinde gerçekleştirilen güvenlik testleri ICS’lerde barındırılan tüm ürünler ve çerçeve (ICS networkünün içinde ve dışındaki tüm iletişim yolları) güvenliğine odaklanmaktadır. Güvenlik denetiminde networkün mimari yapısı, firewalların kullanımı ve DMZ’leri içeren geniş bir çerçevede değerlendirilir. IT ve ICS networkü doğrudan iletişim kurmamalı, ICS networküne giren ve çıkan tüm kurumsal iletişimler, fonksiyonel bir DMZ veya alternatif bir mimari aracılığıyla yönlendirilmelidir. ICS LAN’da yalnızca ICS iletişimi vardır; bu ağda İnternet ve e-posta erişimi olmamalıdır. Sızma testlerinde network, sunucular, uygulamalar, IT veya DMZ networkünden güvenilir ICS networküne yetkisiz erişime sebep olabilecek zafiyetlerin tespiti gerçekleştirilir.

Gerçekleştirilecek Güvenlik Testleri

Yapılacak testlerde aşağıdaki başlıklarda çalışmalar yapılır;

- Segmentasyon Analizi

- Görünürlük Analizi

- Kimlik Doğrulama Altyapısı Analizi

- Yama Analizi

- Uzaktan Erişim Analizi

- Anti-Malware Analizi

- Siber Olay İzleme ve Müdahale Analizi